Introducción

En este post vamos a ver que relación tiene Wazuh con algunos de los más importantes estándares de ciberseguridad a nivel mundial. La idea principal es que Wazuh evalué y presente el resultado de dicha evaluación sobre algunos o todos los agentes que se están analizando,

NIST 800-53

El NIST (Instituto Nacional de Estándares y Tecnología) establece en su Publicación Especial 800-53 un conjunto completo de controles de seguridad que deben seguir todos los sistemas de información federales de EE. UU. El Catálogo de controles de seguridad está organizado en 17 familias con más de 200 controles de seguridad priorizados en total. Básicamente, esta publicación proporciona un catálogo de controles de seguridad y privacidad para los sistemas de información y las organizaciones para proteger las operaciones y los activos de la organización, los individuos, otras organizaciones y la Nación de un conjunto diverso de amenazas y riesgos, incluidos ataques hostiles, errores humanos, desastres naturales, fallas, entidades de inteligencia extranjeras y riesgos de privacidad. El beneficio buscado tras implementar un stantadar como este es: garantizar que los productos de tecnología de la información y los sistemas que dependen de esos productos sean lo suficientemente confiables. Se puede acceder a esta publicación de manera gratuita aquí , y se puede encontrar en distintos formatos. se estable una gran lista con vulnerabilidades que ha sido ordenadas (ejemplo: SC-1), evaluadas, clasificadas (ejemplo: "SUPPLY CHAIN RISK MANAGEMENT FAMILY") y nomencladas (Control Number) para su "fácil" comprensión.

Relación con Wazuh

Wazuh posee un conjunto de reglas o rules que son utilizadas para evaluar a sus clientes de manera continua. Esto aplica para el caso de NIST 800-53, dado que el conjunto de reglas abarca las controles de seguridad sugeridos por este standar. Más aún son actualizados continuamente. Su función es la siguiente: en caso de generarse una alerta se clasifica automáticamente, luego se compara y evalúa para determinar si ha sido afectada alguna de los controles de seguridad de NIST 800-53. Wazuh lo hace con otros estándares de seguridad como GDPR, PCI DSS o GPG13 de manera similar.

Práctica

Wazuh se destaca como una poderosa herramienta para administradores de sistemas que desean visualizar, analizar y comprender rápidamente las amenazas y debilidades de un sistema de información, especialmente con el propósito de cumplimiento. A partir de la versión 3.10, el nuevo tablero diseñado específicamente para NIST 800-53 se convierte en una tarea sencilla de realizar. Además, se ha mejorado el módulo SCA (Evaluación de la configuración de seguridad), de modo que un administrador siempre esté al tanto de las malas prácticas de configuración y el impacto resultante en el cumplimiento.

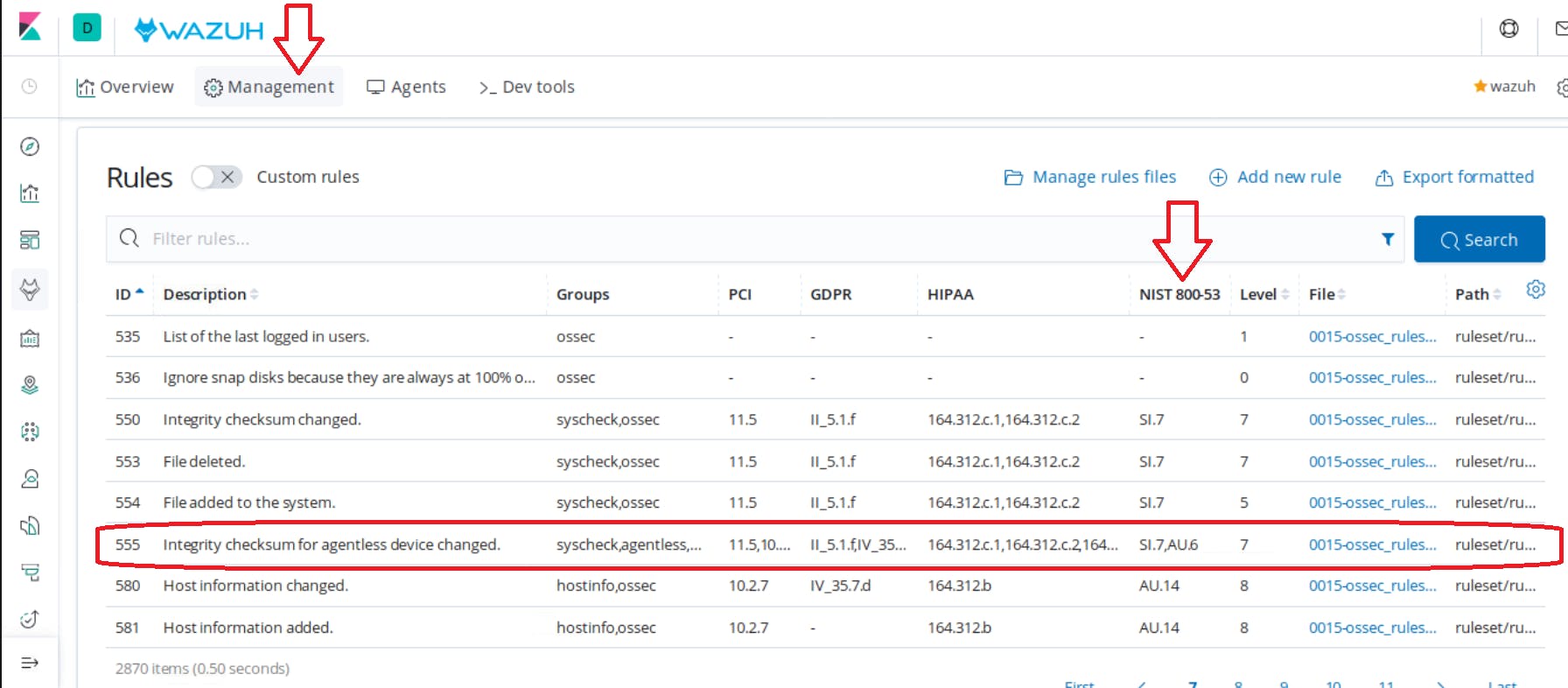

Comprobando las "Rules"

Para visualizar las rules que están siendo implementadas a los análisis de Wazuh se debe dirigir a la pestaña "Management" de la lista superior de pestañas. Luego se puede ver una lista de "rules" disponibles en nuestro server Wazuh . En esta lista se puede ver una columna con el nombre "NIST 800-53", como es de esperarse hace referencia a esta publicación, más aún, muestra que una determina regla satisface uno o más controles de seguridad de "NIST 800-53", especificando su Control Number. Esto se puede ver a continuación:

SI hacemos click en el link del archivo, podremos ver el contenido del archivo, mediante, el visualizador de archivos implementado por Kibana .

SI hacemos click en el link del archivo, podremos ver el contenido del archivo, mediante, el visualizador de archivos implementado por Kibana .

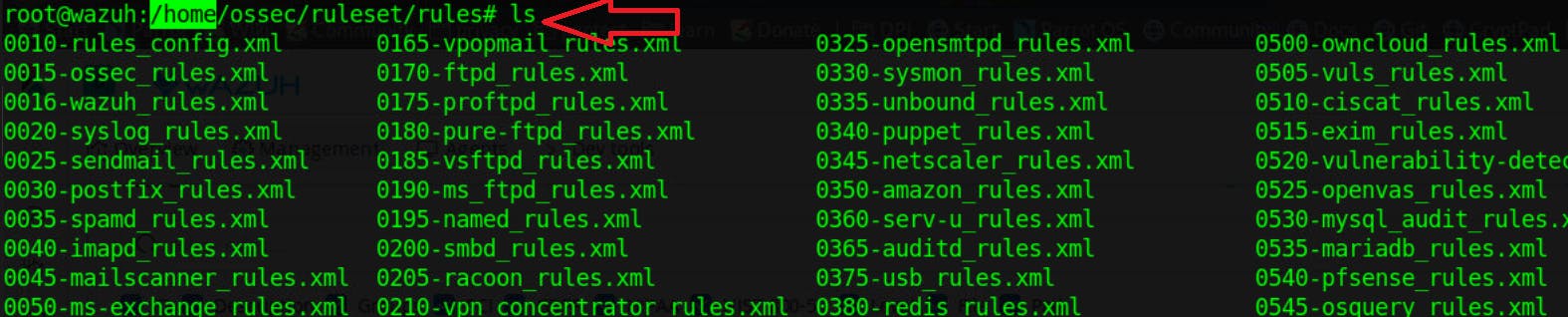

De todas maneras, si necesitamos realizar alguna cambio en estas rules, se puede hacer mediante el acceso al servidor, mediante la consola y editar el archivo de la rule que deseamos.

Para ello debemos ir a la dirección: "var/ossec/ruleset/rules". En la siguiente imagen se puede ver una dirección diferente, esto se debe a que cambia el lugar donde se almacena "ossec" (post).

De todas maneras, si necesitamos realizar alguna cambio en estas rules, se puede hacer mediante el acceso al servidor, mediante la consola y editar el archivo de la rule que deseamos.

Para ello debemos ir a la dirección: "var/ossec/ruleset/rules". En la siguiente imagen se puede ver una dirección diferente, esto se debe a que cambia el lugar donde se almacena "ossec" (post).

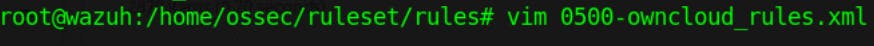

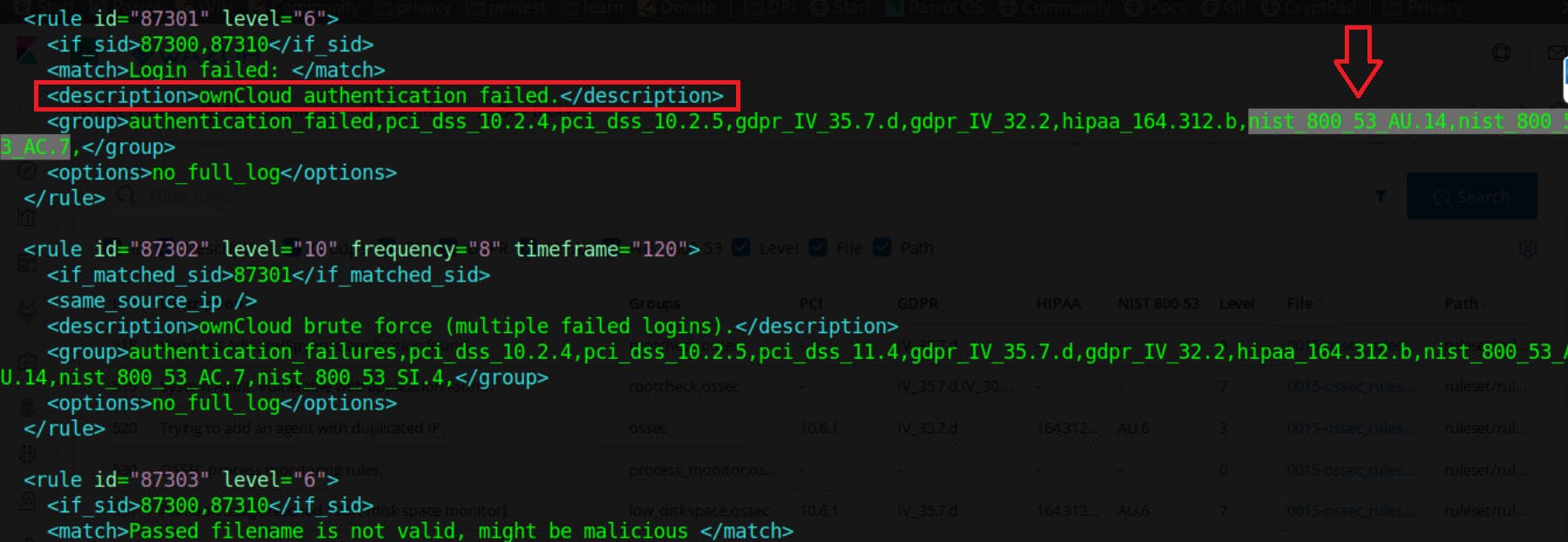

Ahora vamos a editar una al azar para comprobar esta funcionalidad, mediante el editor de texto vim, como se observa a continuación:

vim 0500-owncloud_rules.xml

Podemos ver el contenido del archivo:

Podemos ver el contenido del archivo:

En la anterior imagen podemos ver cuales son los "Control Number" a los que esa rule hace referencia. Por ejemplo podemos modificar el "level" de alguna rule, en el caso de que deseamos que Wazuh nos avise cada vez que ocurra el evento: "ownCloud brute force (multiple failed logins)", podemos aumentar el nivel de alerta sobre este evento y en consecuencia recibiremos mayor cantidad de alertas.

Este ejemplo tiene como finalidad dar a comprender el nivel de personalización de la herramienta Wazuh .

En la anterior imagen podemos ver cuales son los "Control Number" a los que esa rule hace referencia. Por ejemplo podemos modificar el "level" de alguna rule, en el caso de que deseamos que Wazuh nos avise cada vez que ocurra el evento: "ownCloud brute force (multiple failed logins)", podemos aumentar el nivel de alerta sobre este evento y en consecuencia recibiremos mayor cantidad de alertas.

Este ejemplo tiene como finalidad dar a comprender el nivel de personalización de la herramienta Wazuh .

Hora de ver NIST 800-53 en acción

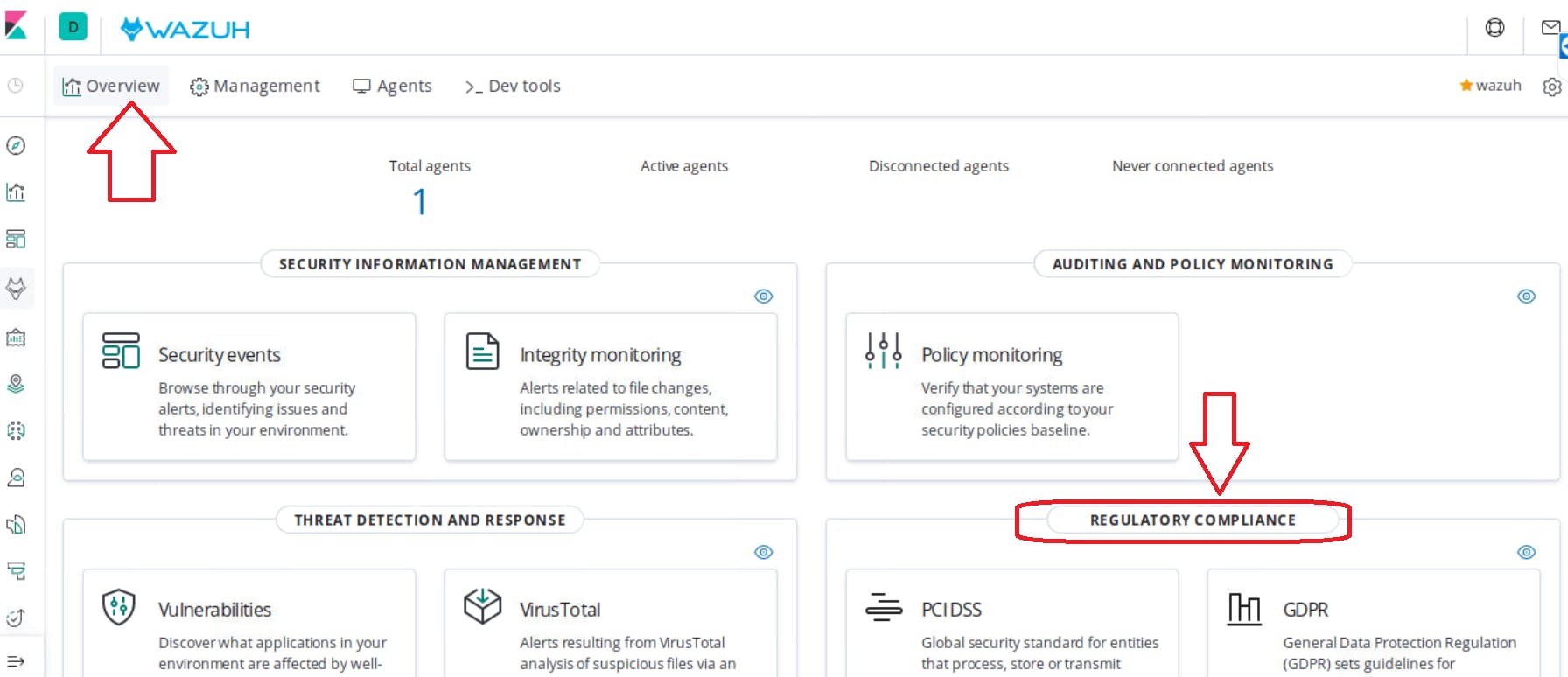

Nos dirigimos la tab "Overview"

Luego bajamos, sin cambiar de ventana

Luego bajamos, sin cambiar de ventana

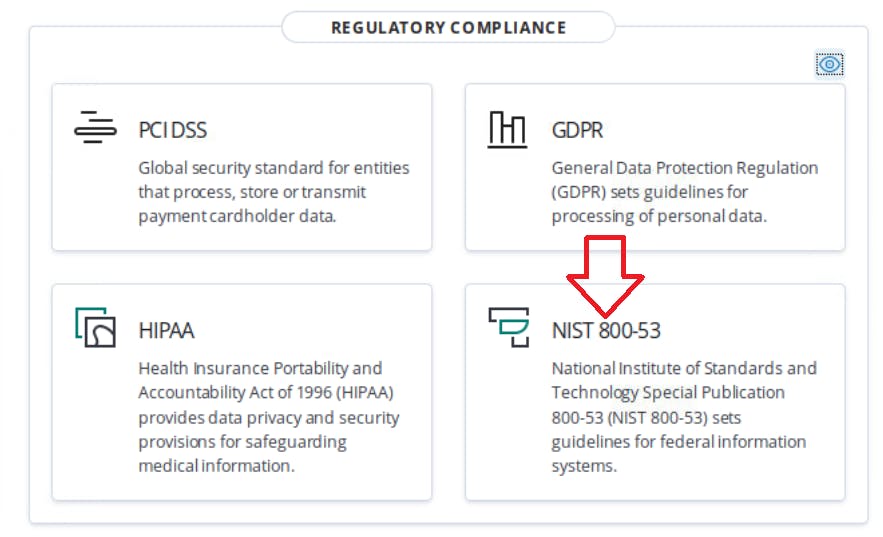

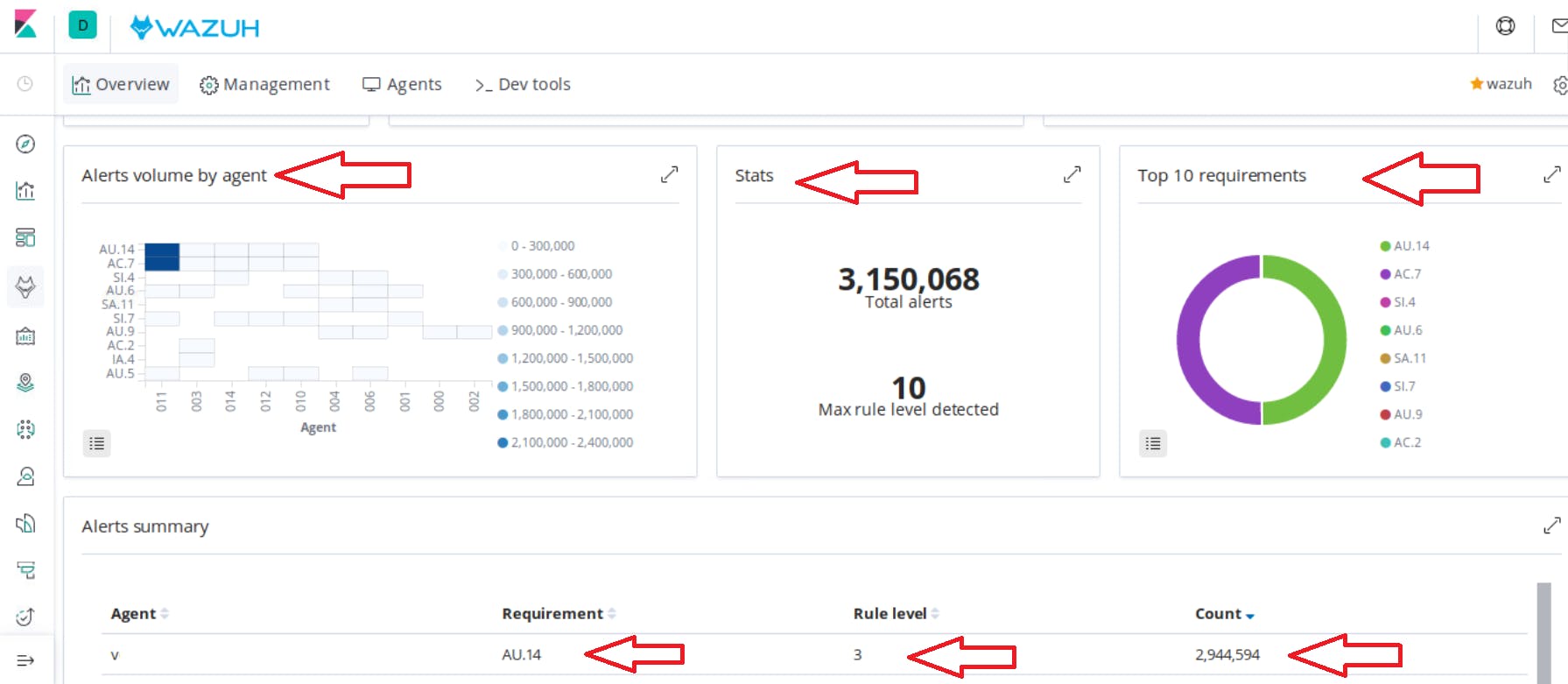

Luego veremos un dashboard como el siguiente:

Luego veremos un dashboard como el siguiente:

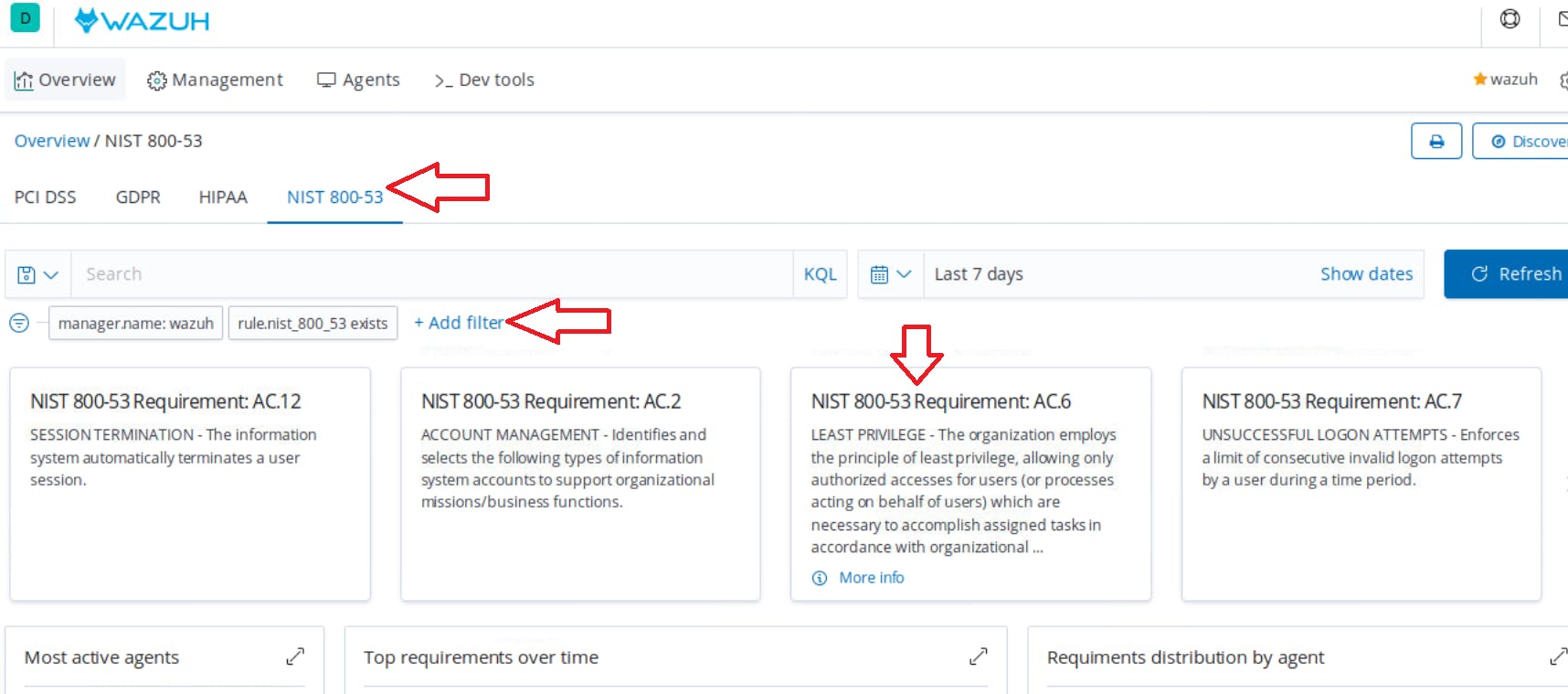

Luego bajamos hasta el final de la pagina:

Luego bajamos hasta el final de la pagina:

Aquí podemos ver un resumen, en la "card" llamada "Alerts summary", podemos ver aquellas alertas relacionadas con alguna Control Number de NIST 800-53. Con esto, podemos filtrar todas las alertas para solo algún cliente en especial. Luego resta realizar los cambios pertinentes para solucionar esas brechas de seguridad y/o cumplir con los recaudos necesarios. De esta manera, cuando no tengamos ninguna alerta para determinado cliente. Se puede garantizar que tal sistema cumple con las normativas de NIST 800-53 o de cualquier otra que filtremos y corrijamos.

Aquí podemos ver un resumen, en la "card" llamada "Alerts summary", podemos ver aquellas alertas relacionadas con alguna Control Number de NIST 800-53. Con esto, podemos filtrar todas las alertas para solo algún cliente en especial. Luego resta realizar los cambios pertinentes para solucionar esas brechas de seguridad y/o cumplir con los recaudos necesarios. De esta manera, cuando no tengamos ninguna alerta para determinado cliente. Se puede garantizar que tal sistema cumple con las normativas de NIST 800-53 o de cualquier otra que filtremos y corrijamos.

Conclusión

Como se pudo ver las publicaciones como NIST 800-53 u otros estándares, son el productos de mucho esfuerzo par parte de una gran cantidad de profesionales del área. Por lo tanto, es sumamente fácil aprovechar estos estándares ya definidos y simplemente aplicarlos a nuestros entornos. Cabe destacar, que el estudio de los mismo es sumamente minucioso y es por esto, que al aplicar los cambios sugeridos, tendremos la garantía de contar con un entorno bastante seguro (a un muy aceptable nivel). Por último, esto nos habilita a certificar bajo ciertos estándares de seguridad, logrando obtener una certificación que suma mucho prestigio y confianza para los clientes o usuarios.