Detección de Vulnerabilidades en Windows

Introducción

En el presente post vamos a habilitar la detección de vulnerabilidades desde Wazuh hacia los agentes que se hayan registrado.

Wazuh 3.11 introdujo una nueva capacidad: Vulnerability Detector para Windows. Con la base de datos nacional de vulnerabilidades, Wazuh puede detectar vulnerabilidades en los hosts de Windows al observar el software instalado y las actualizaciones de Windows.

EL objetivo será poder extraer un informe sobre las vulnerabilidades que posea al cliente con su respectivo agente Wazuh instalado. Este reporte será descargado en formato "pdf".

Entorno:

- Wazuh V.3.11.3

- Kibana 7.5.2

- Usuario administrador en el servidor Wazuh

- Conexión a internet

- Conexión intranet desde un cliente a la interfaz web del servidor

Pasos a seguir

Paso 1: acceder al archivo de configuraciones

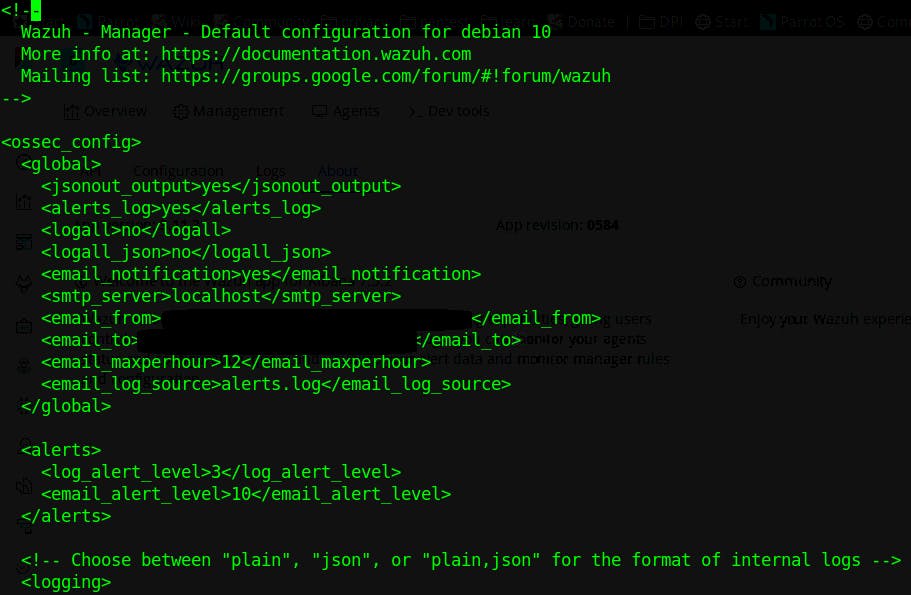

Es importante aclarar que el detector de vulnerabilidades trabaja del lado del servidor porque almacena el inventario de los agentes conectados y se deberá tener acceso a la información relacionada a ellos. Se debe abrir el archivo de configuración de Wazuh mediante algún editor de texto que se encuentre instalado en el servidor, se utiliza el siguiente comando:

vim /var/ossec/etc/ossec.conf

Obteniendo el siguiente resultado:

En este archivo se pueden muchas variables con sus respectivos valores que configuran el funcionamiento de Wazuh casi en su totalidad.

En este archivo se pueden muchas variables con sus respectivos valores que configuran el funcionamiento de Wazuh casi en su totalidad.

Paso 2: setear las variables globales

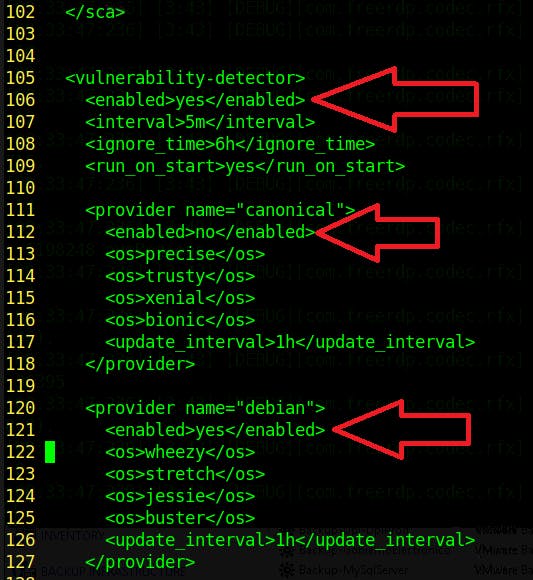

En el archivo de configuración accedido en el paso anterior posee una gran cantidad de variables, existen algunas de ellas que tiene un carácter global. Entre ellas se encuentran: enabled, interval , ignore_time y run_on_start , las cuales serán analizadas a continuación:

"enabled": de forma predeterminada, la capacidad del Detector de vulnerabilidades está desactivada. Por esto, el segundo paso consiste en activarlo. Para ello se debe cambiar el valor de la tag "enabled" a "yes".

La configuración del interval es el tiempo transcurrido entre los análisis de vulnerabilidades.

El ignore_time es el tiempo durante el cual las vulnerabilidades que ya han generado una alerta no generarán otra alerta.

Por ultimo, la tag run_on_start define si el análisis de vulnerabilidades y las actualizaciones de la base de datos se ejecutan inmediatamente cuando se inicia el servicio.

Paso 3: setear las variables de vulnerabilidades

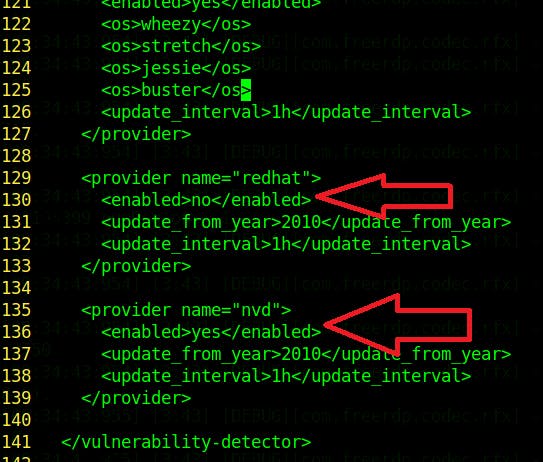

Después de esas configuraciones principales, se definen los proveedores de vulnerabilidades. En este caso, solo habilitaremos el proveedor de Debian y NVD ya que es necesario para detectar vulnerabilidades de Windows y Debian. Cabe destacar que habilitar más sistemas operativos implicará mayor cantidad de espacio solicitado, además serían inútiles si estos sistemas operativos no se encuentran entre los agentes. De esa forma, ahorrará espacio en disco y tiempo de descarga para recursos innecesarios.

Ahora se debe cambiar el valor de la tag "enabled" a "yes". La configuración update_from_year indica el año desde el que se descargarán las vulnerabilidades indexadas, para este caso lo dejaremos con el valor por default. El update_interval muestra la frecuencia con la que el módulo comprobará si hay una nueva versión del feed disponible, en cuyo caso se actualizará. Resultando en las siguientes imagenes:

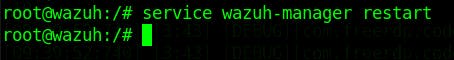

Paso 4: reiniciar el servicio de Wazuh

Tras haber configurado el valor de las tag (paso anterior), se procede a reiniciar el administrador para aplicar la nueva configuración, esto se consigue corriendo cualquiera de los siguientes comandos:

systemctl restart wazuh-manager

o

service wazuh-manager restart

Al no aparecer ningún aviso de error, se supone que se ha iniciado el servicio correctamente.

Al no aparecer ningún aviso de error, se supone que se ha iniciado el servicio correctamente.

Paso 5: Ejecutando la evaluación

Una vez que se haya guardado la nueva configuración del Detector de vulnerabilidades y se haya reiniciado el servicio del administrador de Wazuh, tendrá acceso al informe de vulnerabilidad para el agente de Windows en la WUI (interfaz de usuario de Wazuh) Este paso tiene sub pasos a seguir

Paso 5.1

Al inicio, descarga los recursos necesarios de los proveedores, en este caso son: Debian y NVD.

Paso 5.2

Después de la descarga de los feeds, el módulo se ejecuta para cada agente cuyo inventario esté disponible.

Paso 5.3

Comprobar que Vulnerability Detector está funcionando correctamente en el archivo /var/ossec/logs/ossec.log.

Paso 5.4

Cuando el administrador de Wazuh actualiza la base de datos NVD, este mensaje debe aparecer en el archivo /var/ossec/logs/ossec.log:

2020/11/04 11:00:41 wazuh-modulesd:vulnerability-detector: INFO: (5461): Starting National Vulnerability Database database update.

Paso 5.5

La base de datos actualizada estará lista cuando aparezca el siguiente mensaje:

2020/11/04 11:15:22 wazuh-modulesd:vulnerability-detector: INFO: (5494): The update of the National Vulnerability Database feed finished successfully.

Paso 5.6

Una vez que se descargan los feeds, el escaneo comienza automáticamente. Está terminado cuando aparece el siguiente registro:

2020/11/04 12:28:04 wazuh-modulesd:vulnerability-detector: INFO: (5453): Vulnerability scanning finished.

Paso 6: Ejecutar escaneo

Este paso es meramente organizacional, este paso se ejecutará de manera automática sin intervención del administrador.

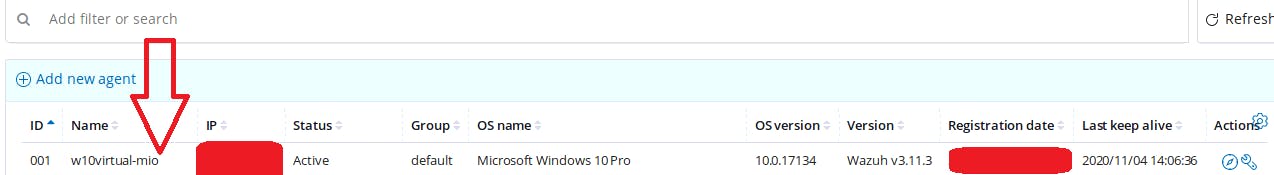

Paso 7: Comprobando Resultados

Con la interfaz de usuario de Wazuh , puede ver todas las aplicaciones, la configuración de red, los puertos abiertos y los procesos que se ejecutan en sus sistemas supervisados. Para eso, haga clic en Agentes en la barra superior, seleccione el agente de Windows de la lista y haga clic en Datos de inventario. Los procesos, programas instalados, actualizaciones de Windows instaladas, configuraciones de red, puertos e interfaces se pueden verificar en esta sección. Para ello se deben seguir los siguientes pasos:

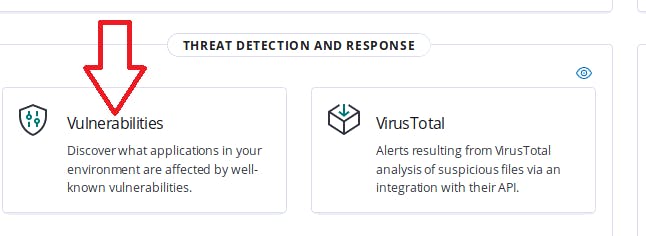

Luego bajar hasta el siguiente boton:

Luego bajar hasta el siguiente boton:

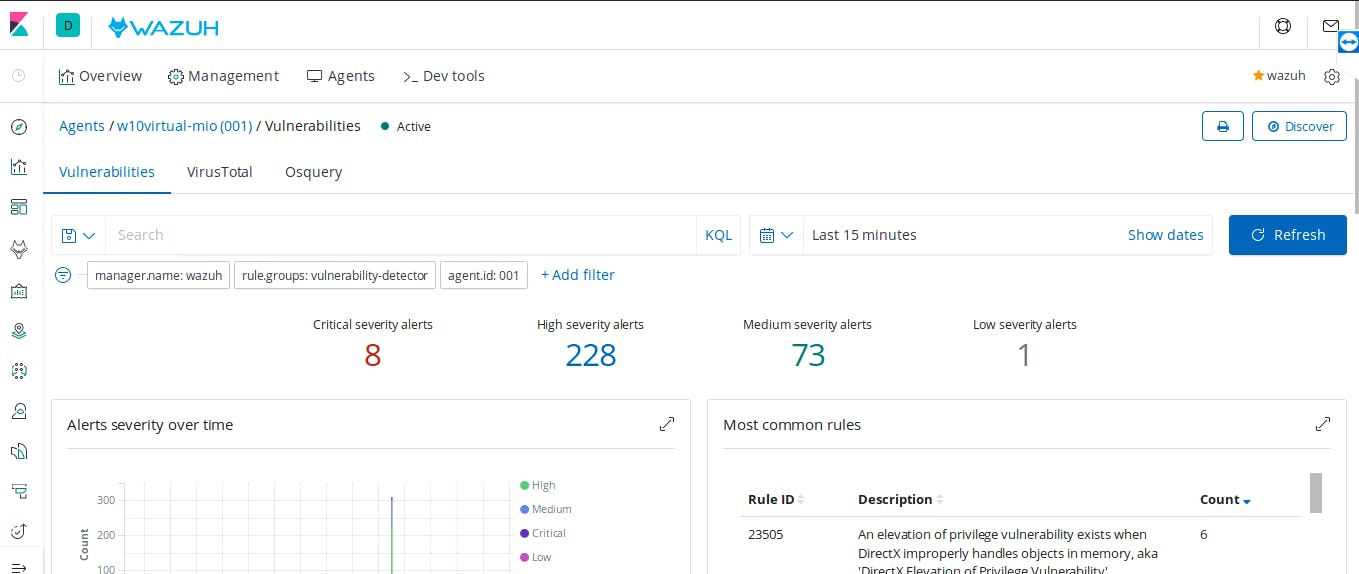

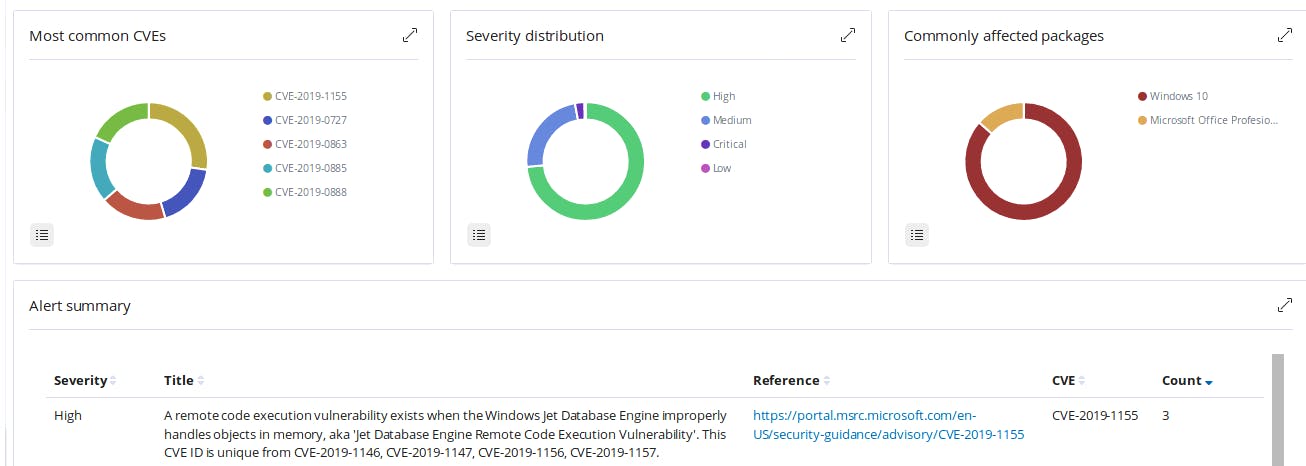

Obteniendo:

Obteniendo:

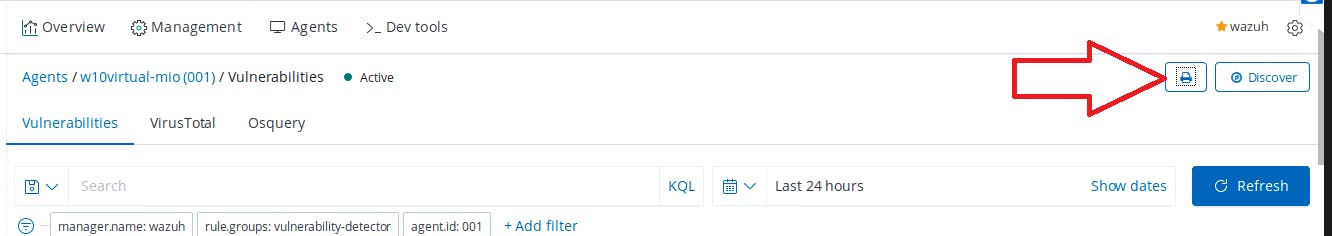

Paso 8: Generar informe

En este paso se debe hacer click en el boton con forma de impresora, como se ve a continuación:

Esta operación puede demorar varios minutos.

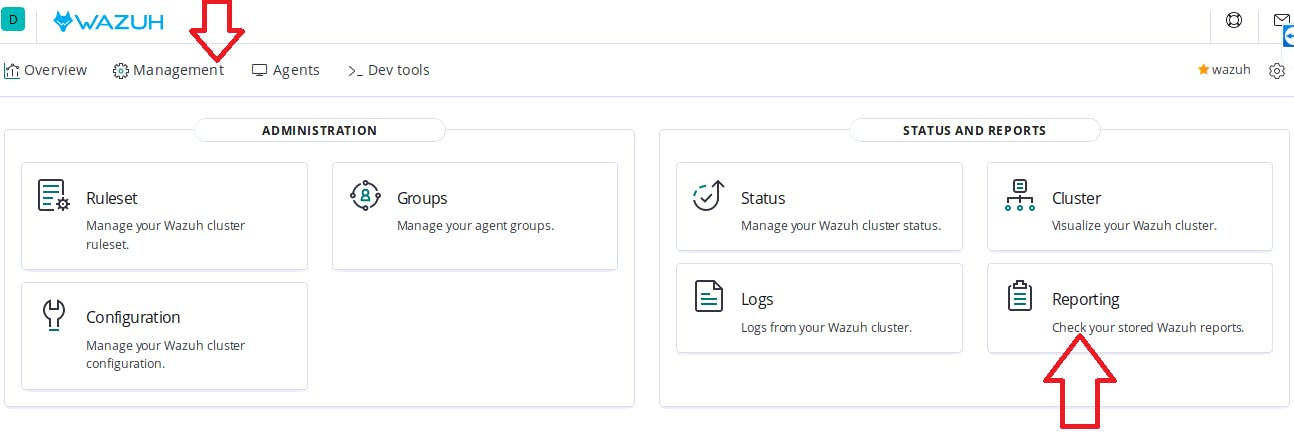

Paso 9: Acceder al informe

Para esto debemos hacer click en el boton de la solapa "Management" y luego click en el boton "Reporting"

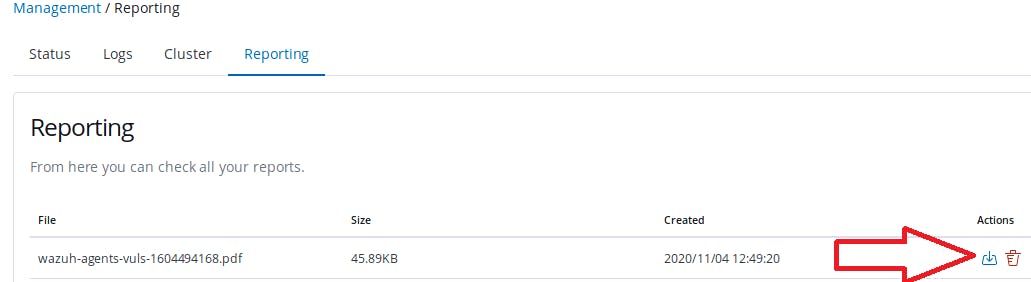

Luego:

Luego:

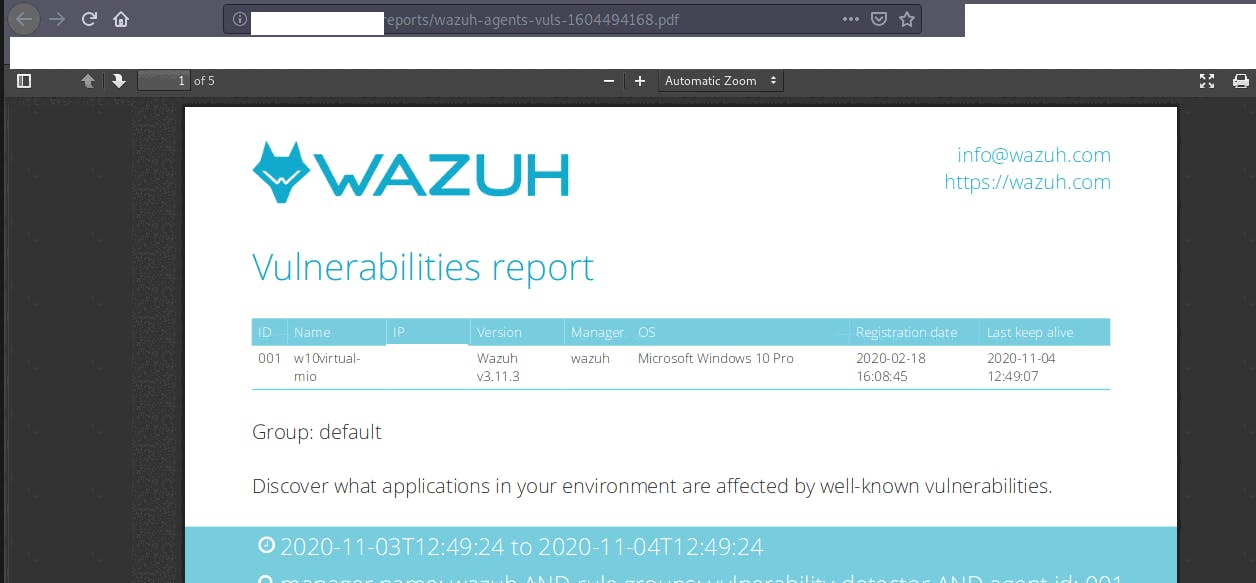

Finalmente se descargará el archivo con extensión pdf, mediante el navegador que se este usando. Luego se abre el archivo con el visualizador de pdf que se desee:

Finalmente se descargará el archivo con extensión pdf, mediante el navegador que se este usando. Luego se abre el archivo con el visualizador de pdf que se desee:

Aquí se dispone del informe para ser examinado por quien corresponda y tomar las medidas pertinentes.

Aquí se dispone del informe para ser examinado por quien corresponda y tomar las medidas pertinentes.